Security Headers là gì? 5 HTTP Security Headers tốt cho SEO

Security Headers là một trong những yếu tố dễ bị bỏ qua nhất trong kiểm toán trang web hay audit website.

Một số ý kiến cho rằng, việc bảo mật trang web không phải là vấn đề liên quan đến SEO, thế nhưng, nó thực sự trở thành một mối lo ngại khi một trang web bị hacker tấn công và lưu lượng truy cập giảm dần về 0.

Vì vậy nên, Security Header phải là mối quan tâm hàng đầu với bất kỳ ai đăng tải nội dung lên Internet.

Dù rất quan trọng trong việc giữ an toàn cho website của bạn và những người truy cập, thế nhưng Security headers lại khá đơn giản trong việc thiết lập và cấu hình.

Vậy, Security Headers là gì? Cùng TopOnSeek tìm hiểu cách thức hoạt động, lý do tại sao Security header lại cực kỳ quan trọng trong SEO và 5 HTTP Security Headers cho SEO mà bạn cần phải biết.

Security Headers là gì?

Security headers là các chỉ thị mà trình duyệt buộc phải tuân theo thông qua HTTP Response. Một HTTP header là một phản hồi của máy chủ đối với một trình duyệt đang cố truy cập vào trang web. Hiểu một cách đơn giản, HTTP Security headers là một phần cơ bản của bảo mật website, đưa ra các chỉ thị bảo mật giúp chống lại các cuộc tấn công mà website có nguy cơ cao gặp phải.

Ví dụ, bạn có thể tải font chữ từ Google về, nhưng không nên tin cậy bất kỳ dữ liệu nào khác bên ngoài miền của trang web.

Ở ví dụ trên, chỉ thị bảo mật chính là phần đã thông báo cho trình duyệt rằng có thể tải font chữ từ Google về, nhưng không nên tin tưởng bất kỳ dữ liệu nào khác bên ngoài miền trang web cả.

Một chỉ thị bảo mật như vậy sẽ giúp chặn trình duyệt tải xuống những tệp độc hại từ các trang web khác.

Tại sao phải sử dụng Security headers?

Với Security headers, phần mềm bot tự động sẽ liên tục kiểm tra và thăm dò các trang web để tìm kiếm các điểm yếu về bảo mật.

Những lỗ hổng này có thể được tạo ra bởi hệ thống quản lý nội dung, thư viện JavaScript sử dụng để thêm chức năng, hoặc các điểm yếu bảo mật tạo ra bởi các thiết bị cắm vào.

Các website sử dụng Security headers sẽ an toàn hơn rất nhiều trước những mối đe dọa bảo mật này.

Dù các website có thể không sử dụng Security headers mà thay vào đó là cập nhật thường xuyên và sử dụng các plugins bảo mật. Tuy nhiên, cách này sẽ khiến cho chính website và người truy cập trang gặp những rủi ro bảo mật không đáng có.

Ví dụ, security plugin không thể chặn quảng cáo rác cướp đi doanh thu quảng cáo của chủ sở hữu trang web.

Có lẽ, lý do tốt nhất để sử dụng Security headers là vì chúng tương đối dễ thực hiện và đảm bảo rằng trang web tiếp tục chạy bình thường.

Xem thêm:

Nghiên cứu thị trường là gì? Top 7 phương pháp nghiên cứu phổ biến

Phương pháp SEO JavaScript lên Top nhanh và cách gỡ lỗi JavaScript

Top 5 Security headers

1. Content-Security-Policy (CSP)

Một CSP giúp bảo vệ trang web và người truy cập trang web khỏi các cuộc tấn công Cross Site Scripting (XSS) và các cuộc tấn công dữ liệu độc hại.

Cross-Site Scripting (XSS)

Cross-Site Scripting xảy ra khi tin tặc lợi dụng những lỗ hổng bảo mật tải các tệp độc hại lên trang web, sau đó các tệp độc hại này được tải xuống trình duyệt của nạn nhân

Các cuộc tấn công XSS lợi dụng các lỗ hổng trong hệ thống quản lý nội dung, cho phép đưa các dữ liệu không mong muốn vào do không đủ khả năng quét và làm sạch tệp đầu vào của người dùng.

Ví dụ, thông thường, một biểu mẫu email phải được mã hóa để mong chờ một dữ liệu đầu vào bị hạn chế.

Một trang web được mã hóa kém có thể cho phép một số dữ liệu đầu vào khác, sau đó có thể dẫn đến việc đưa vào các tệp độc hại.

Một cuộc tấn công XSS thường được dùng để đánh cắp mật khẩu hoặc là một phần của cuộc tấn công mạng lớn sau đó.

Tấn công dữ liệu độc hại

The Open Web Application Security Project (OWASP) miêu tả, tấn công dữ liệu độc hại là một rủi ro bảo mật nghiêm trọng.

Bản thân CSP không thể bảo vệ 100% các trang web khỏi các cuộc tấn công mạng nhưng nó giúp giảm tối thiểu khả năng xảy ra các cuộc tấn công XSS.

Một CSP header có thể đưa ra chỉ dẫn cho trình duyệt chỉ tải tệp xuống từ một nhóm miền đã đặt sẵn và chỉ từ những miền đó mà thôi.

Bất kỳ kẻ tấn công nào đang tải xuống các tập lệnh độc hại từ một máy chủ khác bên ngoài nhóm đáng tin cậy đó sẽ bị chặn.

Việc tạo chính sách bảo mật nội dung có thể nghiêm ngặt hoặc linh động như nhà phát hành yêu cầu.

2. Strict-Transport-Security Header (HSTS)

Strict-Transport-Security Header còn được biết đến với tên HTTP Strict Transport Security header (HSTS).

Nhiều websites hiện nay chỉ có chuyển hướng từ 301 từ HTTP sang HTTPS.

Thế nhưng, như thế là không đủ cho sự an toàn của website vì trang web vẫn dễ bị tấn công trung gian.

HSTS giúp ngăn chăn kẻ tấn công thực hiện kết nối HTTPS sang kết nối HTTP từ đó cho phép kẻ tấn công tận dụng các chuyển hướng không an toàn.

Ví dụ: nếu một người nhập example.com để truy cập một trang web mà không nhập vào phần https (hoặc họ chỉ gõ http theo thói quen), thì cơ hội cho một cuộc tấn công trung gian là hoàn toàn có thể.

Kiểu tấn công này có thể gây hại đến người truy cập trang web. Bất cứ thông tin nhạy cảm nào được trao đổi giữa người truy cập trang web và trang web thì cũng có nguy cơ hiển thị với kẻ tấn công.

Ví dụ, kẻ tấn công có thể chặn các cookies có chứa thông tin nhạy cảm như là thông tin đăng nhập.

Chính phủ Hoa Kỳ đã liệt kê 3 trường hợp HTTPS có thể bị hạ cấp xuống HTTP, từ đó cho phép kẻ tấn công xâm phạm bảo mật:

- Khi người dùng nhập “gsa.gov” vào thanh URL, trình duyệt mặc định sử dụng http: //.

- Người dùng có thể nhấp vào liên kết cũ sử dụng nhầm URL http: //.

- Mạng của người dùng có thể chống đối và chủ động viết lại các liên kết https: // thành http: //

HSTS sẽ ngăn điều này xảy ra bằng cách buộc các trình duyệt không chấp nhận kết nối HTTP. Nó sẽ cho trình duyệt biết rằng toàn bộ trang web chỉ nên được truy cập bằng giao thức an toàn HTTPS.

Cách tải HSTS vào Chrome

Google Chrome có chương trình tải trước HSTS, các nhà phát hành có thể gửi trang web của họ để Chrome liệt kê và chỉ cho phép truy cập bằng HTTPS protocol

Sau đó, nhiều trình duyệt web dựa trên Chrome sẽ tải trước các trang web này bằng HTTPS và chỉ thông qua HTTPS, mã hóa cứng chuẩn ngay trong trình duyệt.

Các trang web đủ điều kiện phải đang cung cấp tiêu đề bảo mật HSTS.

Đây là 4 điều kiện cần thiết để tải trước HSTS từ Chrome

- Cung cấp chứng chỉ hợp lệ

- Chuyển hướng từ HTTP sang HTTPS trên cùng một máy chủ, nếu bạn đang trên cổng 80

- Phân phối tất cả các miền phụ qua HTTPS. Đặc biệt, bạn phải hỗ trợ HTTPS cho miền phụ www nếu bản ghi DNS cho miền phụ đó tồn tại

- Cung cấp tiêu đề HSTS trên miền cơ sở cho các yêu cầu HTTPS:

- – Độ tuổi tối đa ít nhất phải là 31536000 giây (1 năm).

- – Chỉ thị include SubDomains phải được chỉ định.

- – Chỉ thị tải trước phải được chỉ định.

- – Nếu bạn đang cung cấp chuyển hướng bổ sung từ trang HTTPS của bạn, chuyển hướng đó vẫn phải có tiêu đề HSTS (thay vì trang mà nó chuyển hướng đến)

3. X-Content-Types-Options

Security header này ngăn chặn một số loại khai thác có thể xảy ra, chẳng hạn như thông qua nội dung độc hại do người dùng tạo.

Trình duyệt có thể “đánh hơi” nếu nội dung là hình ảnh (.jpg), phim (.mp4) hoặc văn bản, HTML, JavaScript và các loại nội dung khác có thể được tải xuống từ một trang web.

Tính năng “đánh hơi” cho phép trình duyệt tải xuống các phần tử của website và hiển thị chúng một cách chính xác, đặc biệt là trong các tình huống khi siêu dữ liệu mà trình duyệt cần để hiển thị phần tử bị thiếu.

Tính năng Sniffing cho phép trình duyệt tìm ra phần tử là gì (hình ảnh, văn bản, v.v.) và sau đó hiển thị phần tử đó.

Tuy nhiên, tin tặc sẽ cố gắng đánh lừa các trình duyệt nghĩ rằng một tệp JavaScript có hại thực sự chỉ là một hình ảnh, cho phép trình duyệt tải xuống tệp và sau đó thực thi tệp đó, gây ra kết quả tiêu cực cho khách truy cập trang web đó, đặc biệt là với những gì được gọi là tấn công bằng cách Drive-by Download Attack.

X-Content-Types-Options header có thể ngăn chặn điều đó và các cuộc tấn công liên quan bằng cách vô hiệu hóa khả năng “đánh hơi” loại nội dung của trình duyệt.

4. X-Frame-Options

X-frame-options Security header giúp ngăn chặn những cuộc tấn công click-jacking.

Theo Mozilla, Click-jacking có nghĩa là:

“… lừa người dùng nhấp vào liên kết, nút, v.v. khác với những gì người dùng nghĩ. Điều này có thể được sử dụng để lấy cắp thông tin đăng nhập hoặc để nhận được sự cho phép vô tình của người dùng để cài đặt một phần mềm độc hại. “

X-Frame-Options hoạt động bằng cách ngăn trang web khỏi hiển thị bằng iframe. Tuy nhiên, nó ngăn chặn được nhiều thứ hơn nữa chứ không chỉ các cuộc tấn công dự trên iframe.

Microsoft định nghĩa “frame sniffing”:

“Frame sniffing là một kỹ thuật tấn công lợi dụng chức năng của trình duyệt để lấy cắp dữ liệu từ một trang web. Các ứng dụng web cho phép lưu trữ nội dung của chúng trong tên miền chéo IFRAME có thể dễ bị tấn công. Tiêu đề X-Frame-Options có thể được sử dụng để kiểm soát xem một trang có thể được đặt trong IFRAME hay không. Bởi vì kỹ thuật Frame sniffing dựa vào việc có thể đặt trang nạn nhân vào IFRAME, ứng dụng web có thể tự bảo vệ bằng cách gửi tiêu đề X-Frame-Options thích hợp.”

X-Frame-Options header rất quan trọng trong việc bảo vệ người truy cập trang web cũng như danh tiếng trang web của bạn.

Việc trở nên nổi tiếng trên các phương tiện truyền thông xã hội và sự phá triển của Internet như một mối nguy hiểm về bảo mật, gây ra tác hại cho công việc kinh doanh. Vì vậy, X-Frame-Options header là một biện pháp bảo mật hữu ích để triển khai.

5. Referrer-policy

Mục đích của Referrer-policy header là cho phép nhà phát hành web kiểm soát thông tin nào được gửi khi người truy cập trang web nhấp vào link để truy cập trang web khác.

Khi người truy cập nhấp vào link và chuyển hướng đến một trang web khác, trình duyệt của người truy cập sẽ cung cấp thông tin về trang web nào đã gửi link truy cập đó.

Khi bạn nhìn vào nhật ký máy chủ của mình, thông tin liên kết giới thiệu được gửi cho biết những trang web nào đã gửi khách truy cập.

Tuy nhiên, có một số tình huống, URL của trang web giới thiệu một người truy cập đến một người truy cập khác có thể chứa thông tin nhạy cảm với nguy cơ bị rò rỉ cho bên thứ ba.

Trong trường hợp này, Referrer-Policy hoạt động bằng cách giới hạn thông tin được gửi sau khi người truy cập nhấp vào liên kết.

Nhà phát hành trang web có thể chọn không gửi thông tin đến liên kết giới thiệu, thay vào đó là chỉ gửi tên miền hoặc gửi toàn bộ chuỗi URL.

Có 8 chỉ thị có thể được gửi bằng cách sử dụng Referrer-Policy header:

- Referrer-Policy: no-referrer.

- Referrer-Policy: no-referrer-when-downgrade.

- Referrer-Policy: origin.

- Referrer-Policy: origin-when-cross-origin.

- Referrer-Policy: same-origin.

- Referrer-Policy: strict-origin.

- Referrer-Policy: strict-origin-when-cross-origin.

- Referrer-Policy: unsafe-url.

Một cài đặt phổ biến là “no-referrer-when-downgrade”, có nghĩa là thông tin liên kết giới thiệu sẽ được gửi đến các URL đáng tin cậy trên HTTPS nhưng không được gửi đến các trang web HTTP không đáng tin cậy.

Một điều quan trọng cần lưu ý, đó là cài đặt Referrer-Policy sẽ không ảnh hưởng đến tiếp thị liên kết.

Thông tin liên kết giới thiệu được mã hóa trong URL trang đích, do đó thông tin liên kết giới thiệu và thu nhập được ghi lại bởi người bán nhận được tiếp thị liên kết.

Cách triển khai Security Headers

Có khá nhiều cách để triển khai Security Headers, trong đó, cách phổ biến nhất là sử dụng tệp .htaccess.

Lợi ích của việc sử dụng tệp .htaccess là nó giúp nhà phát hành không phải tải xuống một plugin khác.

Các plugin được mã hóa kém có thể trở thành một nguy cơ bảo mật, vì vậy việc giảm thiểu số lượng plugin được cài đặt là rất hữu ích.

Lưu ý: Mỗi cách triển khai Security Headers đều khác nhau tùy theo chi tiết cụ thể của từng trang web, đặc biệt là Content-Security-Policy (CSP)

Các Worldpress Plugins để cài đặt Security Headers.

Có một số plugin phổ biến đã được cài đặt trên hàng triệu trang web đi kèm với tùy chọn đặt Security Header.

Nếu bạn đã cài đặt các plugin này, thì tùy chọn sử dụng plugin thay vì sử dụng tệp .htaccess sẽ có sẵn cho những người thích sự tiện lợi.

Really Simple SSL

Hơn 5 triệu websites đã cài đặt và sử dụng Really Simple SSL

Nâng cấp lên phiên bản chuyên nghiệp có giá hợp lý, cung cấp tùy chọn để thiết lập lên đến 8 Security Headers một cách thật dễ dàng.

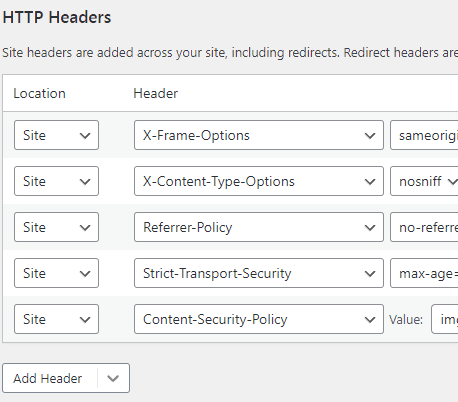

Redirection

WordPress ReDirection miễn phí 100% đã có mặt hơn 10 năm và được cài đặt bởi hơn 2 triệu trang web.

Plugin này cho phép bạn chọn nhiều tiêu đề bảo mật cài đặt trước khác nhau, ngoài 5 tiêu đề hàng đầu được liệt kê trong bài viết này.

Cài đặt trước tức là bạn có thể chọn từ các chỉ thị tiêu chuẩn.

Theo Redirection WordPress:

“THÊM HTTP Header

HTTP Header có thể được thêm vào chuyển hướng hoặc toàn bộ trang web của bạn để giúp giảm tác động của chuyển hướng hoặc giúp tăng cường bảo mật. Bạn cũng có thể thêm các Header tùy chỉnh của riêng mình.”

Ngoài ra, ReDirection plugin cho phép bạn tùy chỉnh tạo các tiêu đề bảo mật của riêng mình nếu có thứ gì đó mà bạn không tìm thấy.

ReDirection plugin giúp cài đặt dễ dàng thành công 5 tiêu đề bảo mật hàng đầu:

- X-Frame-Options.

- X-Content-Type-Options.

- Referrer-Policy.

- Strict-Transport-Security.

- Content-Security-Policy.

Đặt Security Headers với Cloudflare

Cloudflare có một cách để đặt security header là sử dụng các Cloudflare workers.

Cloudflare cũng có một trang hỗ trợ với những hướng dẫn:

“Đính kèm các headers

Để đính kèm headers vào phản hồi của Trang Cloudflare, hãy tạo tệp văn bản thuần túy _headers trong thư mục đầu ra của dự án.

Nó thường là thư mục chứa các tệp HTML sẵn sàng triển khai và nội dung được tạo bởi bản dựng, chẳng hạn như biểu tượng yêu thích.

Không phải lúc nào tệp _headers cũng nằm trong thư mục gốc của kho lưu trữ. Các thay đổi đối với tiêu đề sẽ được cập nhật vào trang web của bạn tại thời điểm xây dựng, vì vậy hãy đảm bảo bạn cam kết và đẩy tệp để kích hoạt bản dựng mới mỗi khi bạn cập nhật headers.

Quy tắc headers được xác định trong các khối nhiều dòng.

Dòng đầu tiên của khối là URL hoặc mẫu URL nơi các tiêu đề của quy tắc sẽ được áp dụng. Trên dòng tiếp theo, danh sách tên tiêu đề và giá trị tiêu đề được thụt lề phải được viết… ”

Cách kiểm tra Security Headers

Security headers khá dễ dàng để kiểm tra.

SecurityHeader.com cung cấp dịch vụ kiểm tra miễn phí.

Phần mềm kiểm toán trang web Screaming Frog cũng là một trong những sự lựa chọn có sẵn trong tab bảo mật.

Để Security Headers trở thành một phần trong quá trình kiểm tra SEO của bạn

Security headers là thứ mà khá nhiều nhà phát hành web hay các chuyên gia SEO không để tâm đến.

Thế nhưng, Security Header là rất quan trọng và nên được quan tâm hàng đầu trong mọi cuộc kiểm tra trang web, cho dù cuộc kiểm tra đó được tiến hành nội bộ hay trang web SEO của bên thứ ba.

Bảo mật trang web là vấn đề liên quan đến SEO, việc không giảm thiểu các vấn đề tiêu cực về bảo mật có thể đảo ngược mọi thành công liên quan đến xếp hạng.

Danh tiếng xấu sẽ ảnh hưởng đến xếp hạng và doanh số bán hàng.

Mất khả năng hiển thị tìm kiếm gây ra thiệt hại nghiêm trọng.

Việc triển khai các security headers tương đối dễ dàng, nó cần phải được ưu tiên kiểm tra khi phát hành bất kỳ trang web nào.

Bài viết mới nhất

TOS hợp tác & phát triển cùng các đối tác uy tín hàng đầu trong ngành